美政府破解私钥并没收12.7万枚BTC的误解和真相分析

来源:互联网 更新时间:2025-10-21 11:27

近日,美国政府公布文件宣称扣押了12.7万枚BTC的事情,引起了轩然大波。据传,这笔有史以来美政府成功没收的最大一笔BTC资金,草蛇灰线、伏地千里,追溯到五年前2020年,彼时前十大矿池LuBian遭遇的重大黑客盗币事件。此事教链在15号教链内参[《空投机会和破净难圆》]中已经讲过。

而在今天教链内参[《100万倍回报背后》]中进一步聊了一下,当年LuBian被盗的BTC,据说正是美政府宣称通缉的柬埔寨灰产在逃犯陈某有关的赃款。更加骇人听闻的是,由于陈某仍然在逃,并未落到美政府手里,所以,美政府转走陈某的BTC所用的手段,可以排除通过审讯甚至是刑讯的手段撬开陈某的嘴,获得私钥或者助记词的这样一种情况。

一旦排除人身物理手段,那么就会引出那个现在网上沸沸扬扬的说法,即,美政府掌握了破解BTC私钥的手段,直接破解了陈某掌握的BTC钱包地址的私钥,从而直接通过黑客技术“偷”走了这12.7万枚BTC!

那么,这是真的吗?美国政府真的掌握了破解BTC私钥的技术吗?

有的人因为BTC私钥被破解而惊恐不安。有的人因为BTC私钥被破解而幸灾乐祸。可谓是尽显众生相。

而教链看到一些大V、KOL对这个问题的说法也并不正确,或者并不准确。

当然也有一些不同的声音,破解感觉不太现实。

下面,教链希望使用尽量简洁易懂的文字,来厘清一下此事件中的一些误解和真相。

问题一:陈某的BTC私钥真的被破解了吗?

答:是的,的确是被破解了。但是,这并不意味着BTC被破解了,或者不安全了。

一个简单的比喻,陈某的金库钥匙被别人偷偷配了一把,打开了金库偷走了金子,并不是金库和锁被破坏了。私钥就是金库钥匙。而BTC(系统)就是加锁的金库。

很显然,偷配钥匙偷走金子,与砸开锁或者炸开金库偷走金子,性质是完全不同的。

问题二:破解者究竟是如何破解BTC私钥的?

答:简单地讲,破解者发现并利用了一个近年才刚刚被披露出来的,广泛存在于不少BTC钱包代码库、硬件钱包、软件钱包代码之中的一个安全漏洞。

据推测,陈某很有可能是使用了已被Binance收购的知名加密钱包软件Trust Wallet来保管他的BTC的。那么,他的助记词就很可能是用Trust Wallet来创建的。漏洞就发生在创建助记词这一步:Trust Wallet创建的助记词是可破解的!

打个比方就好比说,你信任Trust Wallet这个软件帮你来随机生成一个银行卡密码,没想到这软件是个草台班子开发的,它生成的所有密码都很容被黑客破解(猜到)!

写到这里,教链想到读书的时候,有个师姐说她总是忘记银行卡密码,于是干脆把自己所有的银行卡密码都设成了6个0 —— 000000。好嘛,这下子方便是方便了,难忘是难忘了,可是也太容易被别人猜到了吧?

不过,对于银行卡来说,就算你设成6个0,只要银行卡本身没有被别人捡到,也不会丢钱。就像现在移动支付,就算你把支付密码设成6个0,但是别人只要登不进你的微信或支付宝账号,也没办法偷你的钱。

说白了,银行账号或者互联网支付真正的安全屏障并不在这个支付密码,而主要在于账号安全。黑客偷钱的步骤大概会是:

偷到手机(支付App大多会绑定手机,不支持未验证的新设备登录) => 破解账号登录 => 破解支付密码 => 骗过平台风控(比如行为异常监测等) => 成功偷到钱。

但是对于加密货币,比如BTC,它是无账户/无账号系统(这个特性叫做“无许可”permissionless),也没有一个中心化平台监测你的行为帮你风控(这个特性叫做抗审查censorship-resistance)。谁拿到了私钥,谁就能转走对应地址里的BTC。

破解(逼问到、偷到、猜到)私钥 => 拿走比特币。

就是这么简单。

简言之,私钥就是一切。

而助记词呢?助记词就是用来生成私钥的种子。一个种子可以按照特定算法生成固定的一系列私钥。

拿到一个私钥,盗窃一个地址;拿到一套助记词,盗窃一堆地址。

这就是助记词的妙处!你以为你把BTC拆分到多个地址保存,而且遵守了中本聪的建议,一个地址只用一次,就万无一失了,没想到你拆分、换用的所有地址,都是用同一套助记词,即同一个种子,生成的。

那么,只要黑客破解了这个种子,就相当于攻破了你所有的私钥和地址!

大大提高了黑客的效率。

所以教链在[“小白课”]上介绍的BTC冷钱包制作方法,是直接制作私钥和地址,而不使用助记词。教链自己也不用助记词这种方法来保存BTC。虽然麻烦了自己,但是也麻烦了别人。haha~

问题三:如果陈某使用了冷钱包保存BTC,是不是就不会被破解了?

答:不,即便他使用冷钱包,离线保存,仍然会被破解。

因为在这个案例中,漏洞发生在助记词制作的源头环节,而不是后期黑客通过网络入侵了他的设备盗窃了私钥,所以,破解或者说攻击事实上是“隔空”发生的。

上面教链说了,破解私钥就像是猜数字。我坐在家里就可以猜你的私钥,全程不需要和你或你的设备有任何接触。

有一知半解的人可能马上反应过来这种“坐而猜钥”的方式不就是所谓的暴力穷举法brute-force吗?难道BTC私钥可以被暴力穷举攻破吗?

问题四:BTC私钥真的可以被暴力穷举破解吗?

答:严格地说,安全的私钥无法被暴力破解,不安全的私钥有可能被暴力破解。

记住,对于BTC私钥,猜到即破解。

就像教链前面举的师姐的例子,6个0是很容易被猜到的,而足够无规律、足够随机的私钥,是几乎不可能被暴力破解的 —— 因为猜到私钥的可能性小到,一直猜到宇宙毁灭的那一天,还是猜不到。

问题五:什么样的私钥才是安全的私钥呢?

答:足够无规律的,或者说,足够随机的私钥。数学上叫做具有足够的随机性,信息论叫做具有足够大的熵entropy。

问题六:Trust Wallet生成的私钥为什么被猜到了?

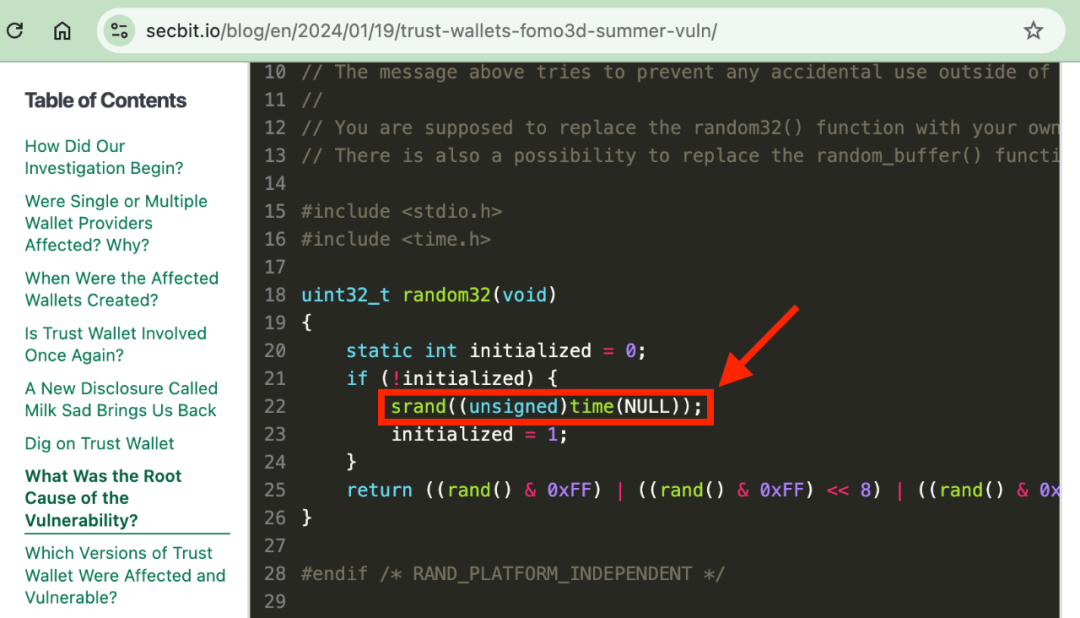

答:因为两个原因:第一,它使用了过于简单的、有规律的代码来产生私钥助记词;第二,它向全世界公开了它的代码,这样一来有心人就很容易知道它用的是什么规律,当然就大大减小了猜测的难度。

就好像你用自己的生日当作BTC私钥,还上网(比如bitcointalk论坛)发一篇帖子告诉全世界说你的私钥就是你的生日。教链劝你千万不要这么干,否则估计用不了10分钟你的私钥就会被破解,地址里的BTC就会被盗走。

虽然你没有直接在帖子里说你的生日是哪天,但是,鉴于你还活着,大概岁数会在10岁至100岁之间,只要穷举一下这个时间范围内的生日,就可以猜到你的私钥了。对于现代计算机的计算速度而言,这可能花不了一秒钟就能穷举完成。

教链的这个比喻其实是非常接近Trust Wallet所用的被破解的有漏洞的算法的真实情况的。

是的,你没有听错,Trust Wallet用的正是时间(具体的,是一个秒数)作为产生私钥助记词的初始种子的!

后背发凉了吗?

你把信任托付给了写代码的技术高手们,却没想到他们其实也是一群草台班子。

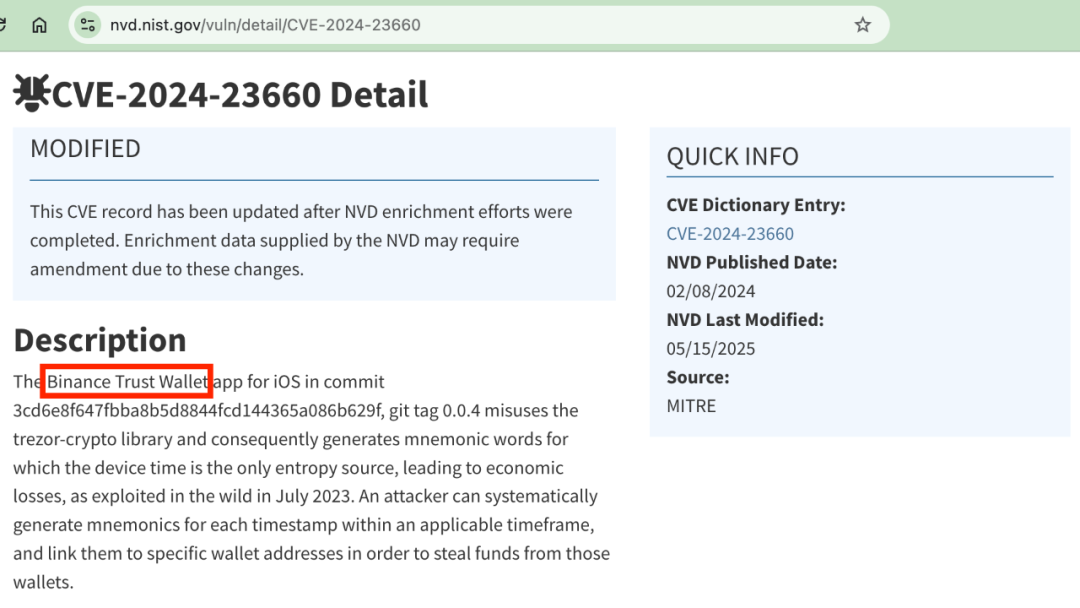

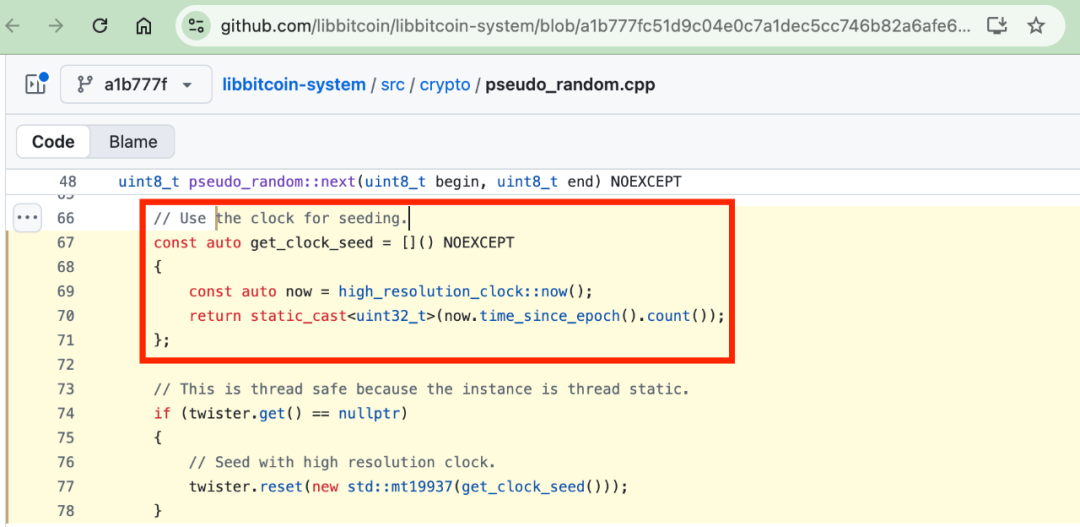

想看技术细节和具体代码的,可以去看NIST公布的CVE-2024-23660,以及SECBIT的技术帖。教链截了两张图,就不具体细说了。

从技术细节我们也了解到,锅是Trust Wallet的,更是trezor的 —— 因为Trust Wallet的程序员直接用了trezor的代码库。而Trezor,是全球前二的头部硬件钱包生产商!

你以为只有它们中招了吗?那你就错了。

首先就是以trezor的知名度,代码库可能被很多做硬件钱包、软件钱包的公司和团队直接照抄。那么所有这些抄作业的,就都有相同的漏洞!

就好比一个学霸写了一份错误的答案,结果全班、全校、全国甚至全球都在抄。最后怎么样?当然是,一错全错。

第二就是,更要命的,哪怕是不直接抄作业的,自己去做,也是一样地草台,一样地偷懒,一样地对随机性缺乏认知,一样地犯类似的错误。

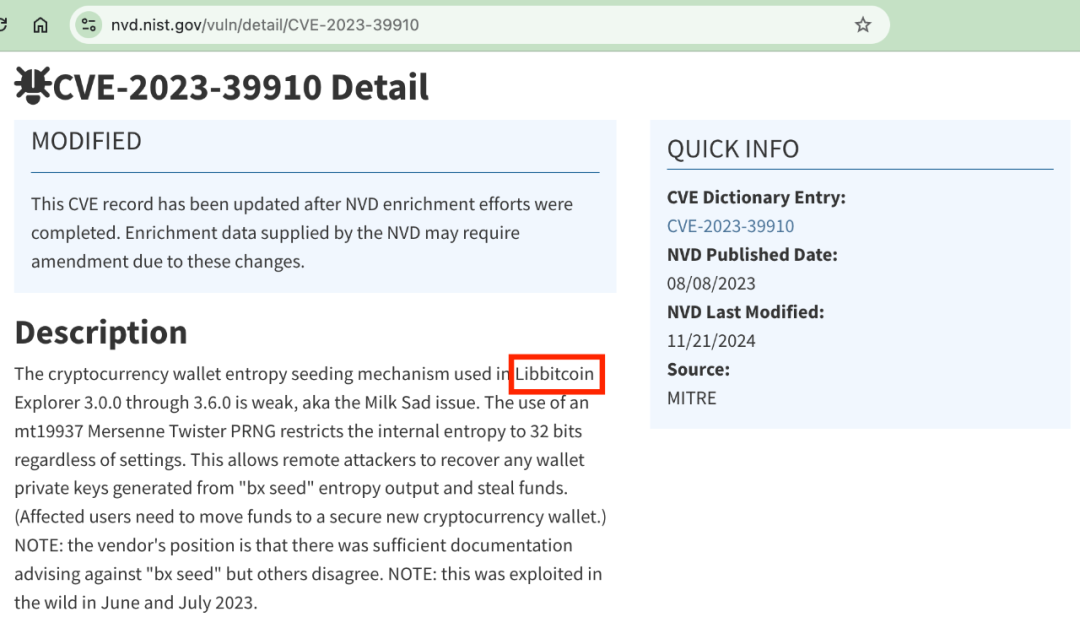

早在两年前,2023.8.15教链文章[《警惕私钥缺陷,牛奶悲伤漏洞已造成近30枚BTC被盗》]中就介绍过,被知名BTC科普大神Andreas Antonopolous写进他畅销全球的《精通比特币》(Mastering Bitcoin) 一书的著名开源BTC工具库libbitcoin,被发现其私钥生成代码有严重安全漏洞。技术细节请自行查看NIST公布的CVE-2023-39910。教链截个图,就不展开讲了。

可怕的地方不是一个团队草台,而是,看起来全世界都充斥着草台班子。

当你发现屋里出现一只蟑螂时,其实屋里可能已经有100只蟑螂了。

所以教链在[“小白课”]上介绍的BTC冷钱包制作方法,是使用简易开源工具直接制作私钥和地址,而不使用任何硬件钱包、软件钱包。教链自己也不用任何硬件钱包、软件钱包来创建BTC私钥助记词。

有人会觉得硬件钱包比软件钱包更安全。但是你知道吗,软件钱包你还可以选开源的,自行审查代码,自行编译,可是硬件钱包呢,对大部分人而言就是个黑盒子,预装了厂商编译好的代码,里面偷偷藏了什么漏洞或者后门,你根本就两眼一抹黑!

你觉得美政府有没有可能要求厂商预留专用后门以便于FBI执法扣押没收BTC或者其他加密货币呢?

或者说,你对于权力会无脑信任到什么地步呢?如果这个权力告诉你,它是民主的、自由的权力所以值得信任呢?

教链有硬件钱包,但是从不用它保存BTC。

教链的硬件钱包还是从厂家官网直购直邮的,而很多人的硬件钱包甚至是从电商平台代购的,甚至是在二手网站买的二手!只能佩服这些朋友,不是胆子太肥,就是思想太单纯、太信任社会和人性了。要知道,硬件钱包在中间经手的每一个人,都有可能重刷固件注入后门或漏洞,从而在适当时机一举盗走你的币。

而且,教链的硬件钱包的助记词不是用它的初始化功能创建的,而是教链自己生成好导入进去的。这可以避免硬件钱包本身的功能缺陷。如果开头的陈某也是自己创建助记词导入的钱包软件,不用Trust Wallet本身的初始化功能创建助记词,他的那些BTC也很可能就不会被盗走了。

即便做到了这些层面的防范,依然存在漏洞被破解私钥的可能性。比如教链就在[《比特币史话》]第十八章第89话中介绍过一种利用签名时随机性不足反向推算出私钥的攻击方法。对于交易频繁的链上玩家,只要一个不小心,用了有缺陷的硬件或软件钱包签署两笔交易,私钥就可以从两次签名数据中反推出来了。

太多太多的码农和程序员对于密码学的知识太匮乏了,认知太浅了。

教链听过很多搞互联网开发的人,对中本聪和BTC不屑一顾,觉得这东西没啥新东西,毫无技术难度,之类的话。教链只想说,中本聪写代码的水平可能是中等的,但是他对密码学的认知,绝对是顶级的。很难想象,一个人能在创造像BTC这样的前所未有的新事物时,在几乎每一个关键的技术决策上都做到令人惊叹的正确,让人不禁怀疑他是不是从未来穿越回去的。这些细节太多,教链都写在5年前写的[《比特币史话》]这本书里了。本文不再过度展开。

仅就随机性这个问题来说,太多所谓搞技术的人,并不知道,任何计算机算法都无法产生真正的随机数!

所以教链看到,当关于美政府破解私钥的传闻出现,一些大V、KOL说是因为钱包软件用的随机数函数有问题,是伪随机,之类之类的话。凡这样说的,你就知道,他是一知半解的了。

听好这句话:所有计算机代码都只能执行确定性计算,任何随机数算法算出来的随机数都是伪随机数!

用信息论的话讲就是,计算机内的随机性只能来源于外部熵的输入。上文说的无论是Trust Wallet还是libbitcoin的致命漏洞,根源都在于它们为系统引入的外部熵不足。

对于密码学安全性,对于BTC私钥的安全性而言,这些外部熵不仅仅是熵,还必须是高阶最小熵High Min-entropy。

在[《比特币史话》]中,教链曾引用现代计算机之父冯·诺伊曼的话:“任何考虑使用算术方法生成随机数的人,都是有罪的。”

还好,没让计算机之父当大法官,否则他是不是真的要把Trust Wallet、trezor和libbitcoin的码农给判罪关进去呀?

开个玩笑。

教链在[“小白课”]上介绍的BTC冷钱包制作方法,所用的开源工具,为什么需要先晃几分钟鼠标?其实那就是把你这个人当成一个熵源,一个随机性的来源。

还记得电影《黑客帝国》吗?为什么矩阵系统都那么强大了,却还需要养着人类插上脑机接口接入系统呢?教链猜,可能是AI进化到最后,发现自己缺乏随机性,还是需要人类来给它提供吧!:)

最后的问题:整个事件最让我们后背发凉,最值得我们警惕的是什么?

答:其实,在教链看来,最可怕的还不是码农世界的草台班子无处不在这个事实。虽然,这已经足够致命。但你只要好好读懂教链的书,了解了足够的常识,不要傻呵呵地盲目相信和依赖第三方,也就能避开绝大多数的坑。

最令教链觉得可怕的是,libbitcoin的弱随机数漏洞是2023年8月份向大众公开的,Trust Wallet的弱随机数漏洞是2024年1月份才披露的,而早在2023年1月份和7月份,就已经发生了大量的针对它们特别是Trust Wallet的弱地址的攻击和盗币事件;而据传与美政府和陈某一案相关的LuBian矿池被盗案,则发生在近5年前的2020年底!

据信Trust Wallet的这个漏洞在2017或2018年就已经存在了。Binance在2018年收购了Trust Wallet,但并未能够及时发现和采取措施阻止后续发生的一系列盗币事件。

从时间线上来看,黑客圈子知道这个漏洞的存在,比漏洞为大众所知,提前了半年到一年!有人显然是提前知道了,但是他不说,他先把币偷了。

而如果LuBian矿池被盗事件果真是美政府下手的话,那么美政府知道这个漏洞存在就更早了,比黑客圈子还要早2年以上!

如果你读过教链写的[《比特币史话》],那么现在结合真实案例,也许更能理解,为什么美政府自始至终,对密码学技术当作军火进行出口管制,如此重视,如此严防死守了。

一个不起眼的代码缺陷和技术漏洞,也许要值一个师,甚至更多!

而令人思之恐极的是,政府掌握并利用这一致命武器的时间,可能领先社会公众很多年;在与权力博弈的游戏中,大众也许往往会是最后一个知情的、待宰的羔羊。

2025.10.17周五,加密市场继续坠落,BTC回撤至200日均线107k后反弹,暂报109k。黄金继续突飞猛进,突破$4300,暂报$4336。美元指数继续下跌逼近98点。usd/cnh 7.126 (cnh/usd 0.14), usdt 7.16。

-

抖音月付功能在哪里开通?月付功能开好还是不开好?

-

优酷视频如何退出账号 怎么退出登录

-

全民k歌大神都是怎么调音 全民k歌调音方法

-

LOL2025全球总决赛VKS战队名单

-

《地下城堡4:骑士与破碎编年史》地歌石脉藏品收集攻略

-

燕云金瓯碎片五色琉璃

-

崩坏星穹铁道星迹重温是什么

-

爱奇艺如何投屏到奇异果 爱奇艺投屏到奇异果方法介绍

-

梦幻西游化生寺帮战装备175级展示图

-

抖音第一个作品发布时间多少合适?怎么发布自己的作品?

-

原神5.6新卡池预测

-

虫虫漫画注册登录账号方法_虫虫漫画怎么注册登录账号

-

《无主之地4》改版武器与装备现于eBay平台销售

-

抖音月付放心借上征信吗?逾期了怎么办?

-

空洞骑士丝之歌噬丝蛆怎么拿

-

蚂蚁庄园小课堂今日最新答案2025年9月30日

-

燕云十六声官服好玩还是渠道服好玩

-

安徽师范大学给学生发150元过节费 学生:感觉被狠狠宠爱了

-

cf手游AWM

-

王者荣耀排位系统优化来袭